在2025年的网络战争中,DDoS攻击已从”流量炸弹”演变为”智能绞肉机”。某社交平台遭遇的8Tbps混合攻击中,攻击者通过AI驱动的流量模拟技术,将合法用户行为与恶意请求混合度提升至99.5%,传统规则引擎漏检率突破40%。这种进化迫使防御体系必须从被动响应转向主动狩猎,本文将揭示企业级防御体系的构建密码。

一、攻击链解剖

1.1 攻击资源池的构建

现代僵尸网络已突破传统IoT设备范畴,某暗网论坛曝光的Eleven11bot僵尸程序,通过DTLS协议漏洞入侵8.6万台智能摄像头,构建起覆盖67个国家的攻击网络。攻击者通过P2P架构的C2服务器集群,实现攻击指令的加密传输与单点故障免疫。

1.2 攻击预热阶段

在针对某游戏公司的2.35Tbps攻击中,攻击者执行了精密的”三段式预热”:

- 指纹识别:通过TCP timestamps差异定位高防节点

- 小流量试探:发送0.5Gbps的SYN Flood测试防御阈值

- 协议混淆:在HTTP请求头中嵌入随机X-Forwarded-For字段

1.3 攻击载荷特征

2025年典型攻击呈现三大特征:

- 多协议混合:UDP Flood(60%)+ SYN Flood(30%)+ HTTP Flood(10%)

- 秒级加速:攻击流量从10Gbps到500Gbps的爬升时间压缩至8秒

- 隐蔽通道:利用WebRTC数据通道传输攻击指令,规避传统DPI检测

二、防御体系架构设计

2.1 边缘防御层:流量清洗的艺与术

2.1.1 高防CDN的智能进化

某头部云服务商推出的”游戏盾”方案,通过三项技术创新实现99.9%清洗效率:

- 协议深度解析:对WebSocket协议建立状态机模型,精准识别无效长连接

- 动态密钥加密:每5分钟轮换通信密钥,隐藏业务端口(如仅开放62001加密隧道)

- 跨地域流量调度:结合Nginx实现15分钟内业务切换,RTO(恢复时间目标)压缩至传统方案的1/8

2.1.2 流量清洗决策树

mermaidgraph TDA[流量进入] --> B{是否来自高防节点?}B -- 是 --> C[动态密钥验证]B -- 否 --> D[Anycast路由重定向]C --> E{协议合规性检查}E -- 异常 --> F[速率限制+行为建模]E -- 正常 --> G[业务隧道加密传输]2.2 基础设施强化:从内核到应用层的纵深防御

2.2.1 内核级防护配置

某证券公司实战验证的iptables防御架构:

bash# 启用SYN Cookies防止半连接队列溢出sysctl -w net.ipv4.tcp_syncookies=1sysctl -w net.ipv4.tcp_max_syn_backlog=2048 # 针对80端口的CC攻击防护iptables -A INPUT -p tcp –dport 80 -m connlimit –connlimit-above 30 -j REJECTiptables -A INPUT -p tcp –dport 80 -m recent –name HTTP_FLOOD –update –seconds 60 –hitcount 20 -j DROP2.2.2 应用层防护策略

某电商平台采用的”四维限流”方案:

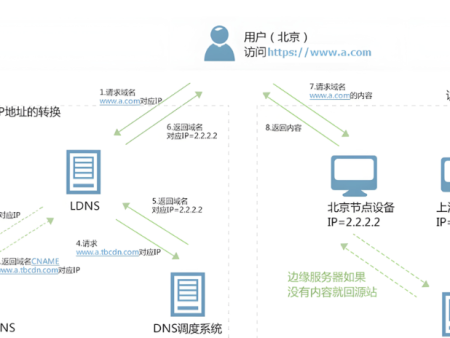

- 静态资源缓存:将商品图片/CSS文件托管至CDN边缘节点

- 动态接口保护:对订单查询接口实施令牌桶算法,QPS限制为1000次/秒

- API网关过滤:部署Envoy代理,通过速率限制插件拦截异常API调用

- 用户行为建模:基于机器学习构建正常用户操作轨迹库,异常行为识别率达99.7%

三、AI驱动的实时决策

3.1 攻击预测模型

某安全厂商开发的DeepDDoS系统,通过三项技术实现攻击前30分钟预警:

- 流量基线学习:采用LSTM神经网络预测正常流量波动范围

- 协议异常检测:识别非常规TCP标志组合(如SYN+FIN同步)

- IP信誉评估:结合威胁情报平台数据,动态计算IP风险值

3.2 自动化响应机制

某游戏公司部署的智能防御链:

- 流量突增检测:Zabbix监控到流量超过基线200%触发一级警报

- 策略自动切换:5分钟内将流量引导至备用高防节点,优先保障登录/支付接口

- 攻击溯源:通过NetFlow数据重建攻击路径

DDOS防御服务商推荐

本测评仅代表本站建议,仅供参考,通过本站链接可获得最佳优惠,更多关于CDN服务商详情可联系本站客服获取最佳建议!